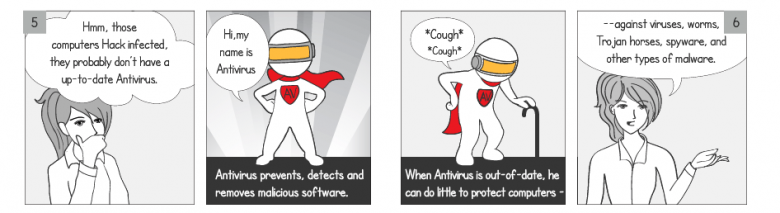

Malicious software poses a massive threat to individuals worldwide. Malicious software, or malware, can automate attacks in order to acquire sensitive information or interrupt critical infrastructures. In this study, Thomas Holt and his colleagues looked at malicious software from a criminology point of view. By using a routine activities framework, the authors examined the macro-correlates …

Les technologies de l’information et des communications (TIC) jouent un rôle de plus en plus important dans les cas de violence conjugale, car elles peuvent être utilisées pour harceler, géolocaliser et même menacer les victimes. Parmi ces possibilités, l’utilisation de logiciels espions, qui peuvent être installés sur les téléphones des victimes à leur insu, peut …

Criminology studies on determinants of reporting crimes have been growing for the past decades. It is important for victims to report crimes to help police organizations acknowledge the prevalence of different types of crime. Prevalence of cybercrime has increased and is now becoming part of individuals’ everyday life. While the literature about determinants of reporting …

Les enfants utilisent de plus en plus d’appareils portables pour aller en ligne. Il est donc important de les éduquer sur les manières de se protéger. Ces appareils ainsi que les applications qui y sont installés disposent parfois de GPS et autres outils de géolocalisations pouvant mettre les enfants à risque d’être victimes de vol …

Mobile devices such as smartphones and tablets are often referred as the ‘Swiss pocketknives’ of today’s individual, as they serve a range of needs, activities and purposes. Along with the rapid spread of smartphones, smartphone-based Social Networking Service (SNS) has penetrated into our daily lives by allowing people to maintain close and intimate relationships with …

A Privacy Enhanced Facial Recognition Access Control System Using Biometric Encryption Biometric authentication is seen as a mixed offering, the ease and comfort of a system that knows who you are without you having to work to prove it (as with a password) is balanced against the need to store personal information and the potential …

Afin de mieux prédire les vulnérabilités du système, les chercheurs en cybersécurité développent des approches nouvelles et holistiques afin d’identifier les risques. Ce processus d’identification inclue la caractérisation des facteurs humains qui contribuent aux risques et à la vulnérabilité en cybersécurité. Zoe King et ses collaborateurs se sont intéressés plus précisément à la malveillance comme …

Information Security Policy Compliance: An Empirical Study of Rationality-Based Beliefs and Information Security Awareness Burcu Bulgurcu and researchers from the Saunders School of Business at the University of British Colombia looked into the problem of employees not complying with security policy. Security policy is (generally) put in place to protect the company from attacks directed …

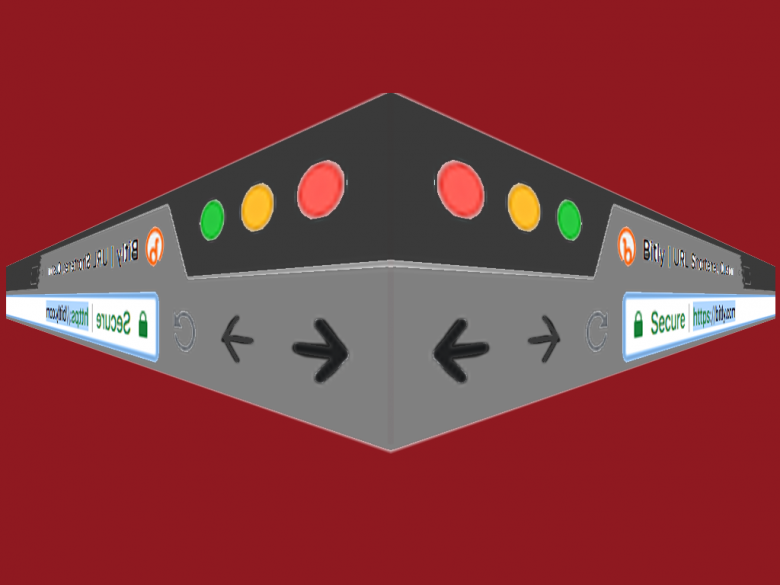

URL shortening services provide a short link in place of a long URL. Attackers sometimes use these services to mask the URL of a malicious destination, making it harder for a person to detect a link that they shouldn’t click on. A group from the university of Ottawa and IBM collected 300 thousand malicious …

Y a-t-il de la place pour les cyber justiciers dans la lutte contre le cyber crime? C’est la question que s’est posée Karine E Silva de l’Université de Tilburg aux Pays-Bas. L’auto-justice est un mouvement social composé d’individus qui exécutent la loi lorsqu’ils considèrent que des normes institutionnalisées ont été transgressées par un individu ou …