The impact of online piracy on companies’ revenues and consumer behavior has been a well-known problem for industry, policy-makers and academics. When it comes to piracy, consumers arguably benefit due to cheaper access to a wider range of content. However, piracy may also inflict significant direct costs, as many piracy sites may be unsafe due …

L’ingénierie sociale, c’est-à-dire le recours à des manipulations psychologiques pour tromper les gens et les amener à révéler des informations sensibles — est une des clés du succès de certaines cyber attaques. L’hameçonnage est un type populaire d’attaque utilisant l’ingénierie sociale, où les criminels usurpent l’identité d’une tierce personne pour persuader les gens à télécharger …

The SANS institute have produced a white paper report on Security Awareness. This is an area of particular interest for me as the human element in security is something that I have been paying particular attention to. The work that we have been doing over the past years with cybersec101.ca to facilitate community-led security …

Script theory is well known to criminologists. This approach of studying crime allows one to break down criminal acts into a series of steps and is useful when analyzing the processes, decisions and actions of offenders. Generally, these scripts are used to study offenses such as crime against property (e.g. theft), suicide bombings or carjacking. …

Are we all on the same page when it comes to IT Security ? How do our security practices align with the real-world risks? If you in a CISO, System/Network/IT administrator or similar role you can help us to find out together with a quick, anonymous survey online at: cybersecuritysurvey.org. It takes at most 15 …

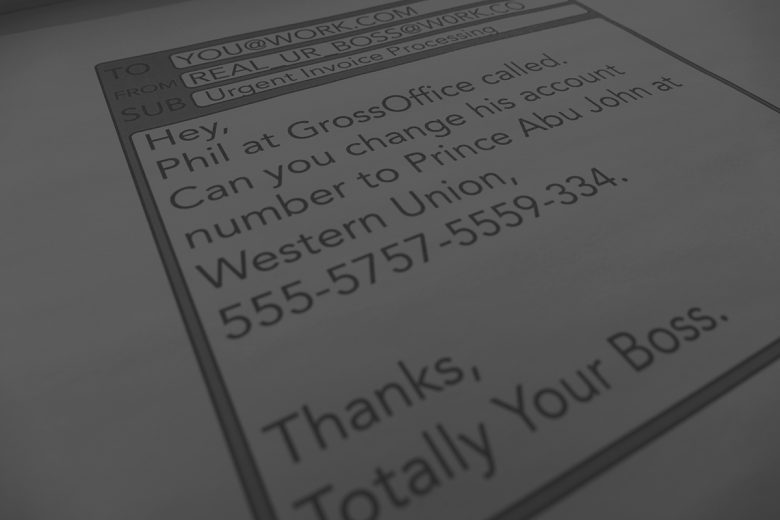

Arnaque de l’enquêteur bancaire Le Centre antifraude du Canada produit des bulletins régulièrement pour aider les Canadiens à mieux se protéger contre la fraude. Que sont les courriels d’affaires compromis? Le courriel d’affaires compromis, aussi appelé fraude au président, fraude par virement bancaire ou arnaque des dirigeants d’entreprise, il s’agit d’une ruse complexe qui trompe une entreprise …

Le secteur financier est un composant essentiel de l’infrastructure critique et économique d’un pays. C’est aussi un secteur souvent ciblé par les cyberattaques, et ce, avec succès. Les pays développés mettent beaucoup de ressources pour prévenir et contrecarrer ces attaques, mais cela est moins le cas pour les pays en voie de développement, car ces …

Dr. David Hofmann Presented at the 2018 Atlantic Security Conference In this presentation, Dr. Hofmann will discuss his recently completed funded research (TSAS / Public Safety Canada) into the three different types of social networks formed by lone-wolves during the 24 months prior to the commission of their first act of terrorist violence. Dr. Hofmann …

Today’s automobile contains a myriad of computers. While this advancement allows automobile to be more efficient and safer, that comes with new potentials risks. It is not clear if, by making car safer while using computers, automobile manufacturers thought about those computers becoming a threat if used maliciously. In this landmark research, Karl Kosher et …

Les outils technologiques à eux seuls ne peuvent garantir aux utilisateurs d’assurer leur sécurité lorsqu’ils naviguent sur Internet. Les comportements et les interactions sociales sont aussi importants que le matériel informatique ou les logiciels. Qu’est-ce qui détermine donc, dans notre comportement en ligne, les facteurs associés à l’utilisation d’un logiciel antivirus? C’est cette question que …