Arnaque de l’enquêteur bancaire

Le Centre antifraude du Canada produit des bulletins régulièrement pour aider les Canadiens à mieux se protéger contre la fraude.

Que sont les courriels d’affaires compromis?

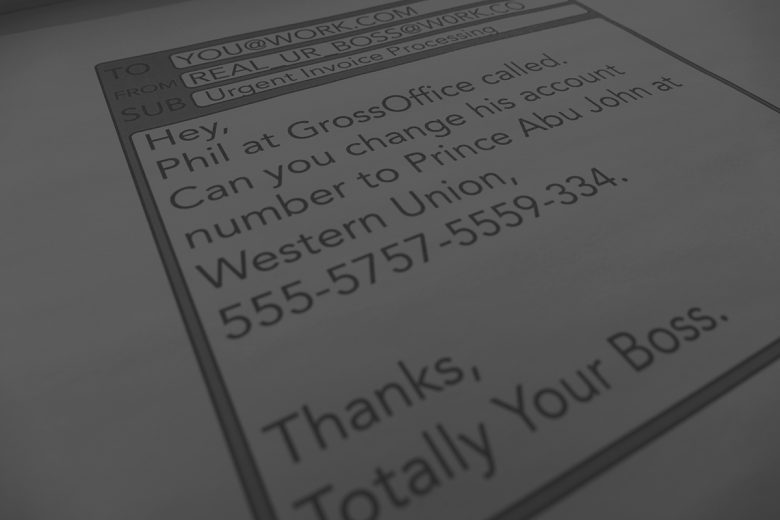

Le courriel d’affaires compromis, aussi appelé fraude au président, fraude par virement bancaire ou arnaque des dirigeants d’entreprise, il s’agit d’une ruse complexe qui trompe une entreprise en lui faisant verser une somme d’argent à un fraudeur. Ce stratagème est réalisé à l’aide de techniques d’ingénierie sociale1 ou de techniques d’intrusion informatique. Plusieurs types de stratagèmes impliquant des courriels d’affaires compromis ont été observés au Canada :

Stratagème 1 : Implique des comptes de courriel usurpés ou compromis appartenant à de hauts dirigeants. Un courriel est envoyé depuis ces comptes à un autre employé, souvent une personne chargée des transactions financières de l’entreprise, dans le but de demander un virement bancaire pour une raison qui semble valable sur le plan opérationnel.

Stratagème 2 : Implique des entreprises qui ont des relations bien établies avec des fournisseurs. Le fraudeur utilise un compte de courriel usurpé ou compromis de l’entreprise pour demander au fournisseur d’effectuer un virement bancaire dans un compte frauduleux.

Autres stratagèmes : Peuvent inclure des demandes de données comme des renseignements fiscaux qui seront utilisés ultérieurement pour mener des activités frauduleuses; des demandes de paiements de factures « légitimes » qui se révéleront fausses lorsque le vrai fournisseur appellera pour demander l’état des paiements des factures; et des malfaiteurs qui communiquent avec des entreprises et se font passer pour des avocats traitant des dossiers confidentiels ou urgents. Il existe d’autres variations de ces stratagèmes impliquant des courriels d’affaires compromis, en fait, de nouvelles ruses sont élaborées régulièrement.

Comment puis-je protéger mon entreprise?

• Mettre l’accent sur l’éducation et la prévention pour les employés en les formant sur les bonnes pratiques de sécurité.

• Méfiez-vous des courriels d’apparence légitime, mais non sollicités vous demandant de procéder à des virements bancaires et vous pressant d’agir rapidement ou confidentiellement.

• Examinez attentivement l’adresse du courriel – elle pourrait ressembler à une adresse légitime, mais être légèrement différente. P. ex. : si l’adresse réelle était abc- 123@mail.ca, l’adresse usurpée pourrait être abc_123@ mail.ca ou abc123@mail.ca.

• Créer des règles de système de détection d’intrusion qui mettent en évidence les courriels dont l’extension est semblable à celle de l’entreprise et enregistrer toutes les variantes du nom de domaine Internet de l’entreprise.

• Envisagez un processus de vérification des virements bancaires en deux étapes. Communiquez avec la source par un moyen de communication différent (p. ex. par téléphone) pour confirmer la légitimité de la demande. Ne vous fiez pas uniquement aux courriels.

• Mettez en œuvre un système à deux signatures avec authentification mutuelle (utilisation d’un jeton de sécurité) exigeant la signature d’au moins deux employés autorisés pour les virements bancaires.

• Méfiez-vous des courriels mal rédigés incluant des erreurs grammaticales évidentes ou des tournures maladroites qui ne sont pas couramment utilisées au Canada. Cependant, les arnaques plus complexes incluront le langage et la grammaire utilisés dans votre correspondance quotidienne.

• Surveillez les habitudes de vos clients, y compris les raisons, les détails et les montants des paiements. Soyez à l’affût de tout changement important.

• N’ouvrez jamais les courriels ou les pièces jointes provenant d’adresses inconnues, car ils peuvent contenir des logiciels malveillants (maliciels) utilisés pour compromettre les comptes courriel.

• Amorcez une nouvelle chaîne de courriels au lieu de répondre directement à un courriel de demande de virement bancaire.

• Limitez la diffusion de renseignements sur le personnel et les finances de l’entreprise dans les médias sociaux et les sites Web, y compris les absences du PDG ou du directeur financier, ainsi que les noms et les titres des agents financiers. Les fraudeurs utiliseront ces renseignements pour mener des recherches, planifier le moment de leur attaque et choisir des cibles futures.

• Veillez à ce que tous les logiciels, y compris les logiciels antivirus, soient à jour sur tous les ordinateurs, les serveurs et les appareils, notamment les téléphones cellulaires et les tablettes.

Autres mesures

• Évitez d’utiliser des comptes courriel gratuits sur le Web pour mener les activités de votre entreprise, car ils sont plus susceptibles d’être compromis.

• Méfiez-vous d’une augmentation du nombre de courriels d’hameçonnage, car cela pourrait indiquer une future tentative de fraude par courriel d’affaires compromis. Assurez-vous que tous les employés savent qu’ils doivent signaler ces courriels au service de la cybersécurité de l’entreprise.

• Envisagez l’établissement d’une liste blanche des adresses de courriel et domaines autorisés. Les courriels provenant d’adresses inconnues peuvent être bloqués ou signalés.

BEC Bulletin – FR – FINAL

Si vous croyez être victime ou si vous connaissez une personne qui a été victime de fraude, veuillez communiquer avec le Centre antifraude du Canada au 1‐888‐495‐8501 ou rendez‐vous au http://www.antifraudcentre.ca

Bank Investigator Scam

The Canadian Anti-Fraud Centre produces regular bulletins to help Canadians to better protect themselves against fraud.

BEC, also known as CEO fraud, wire fraud, or business executive scam, is a sophisticated scheme that tricks a business into paying a sum of money to a fraudster. The BEC scheme is executed through the use of social engineering or computer intrusion techniques. Several types of BEC schemes have been observed in Canada:

BEC scheme #1: Involves spoofed or compromised e-mail accounts belonging to high-level executives where an e-mail is sent from that account to another employee, often someone who conducts financial transactions for the company, requesting them to conduct a wire transfer for what appears to be a valid business reason.

BEC scheme #2: Involves businesses that have well established relationships with suppliers. The criminal, using a spoofed or compromised e-mail account of the business, requests the supplier to provide payment via wire transfer to a fraudulent account.

Other BEC scenarios: These include: requests for data such as tax information to later be used for fraudulent activity; requests for a “legitimate” invoice payment only to be discovered as false when the actual vendor calls seeking status of an invoice payment; and malicious actors contacting businesses and disguising themselves as lawyers claiming to be handling confidential or time-sensitive matters. There are additional variations of BEC, with new schemes being developed regularly.

How can I protect my business?

• Focus on education and prevention for employees by training them on good security practices.

• Be aware of seemingly legitimate but unsolicited e-mails requesting wire transfers with pressure to act quickly or requests for secrecy.

• Look closely at the e-mail address – it may look similar but is slightly altered: i.e. if the real address is: abc-123@mail.ca, then the spoofed address might be: abc_123@mail.ca or abc123@mail.ca.

• Create intrusion detection system rules that flag e-mails with extensions that are similar to the company e-mail and register all internet domains that are slightly different than the actual company domain.

• Consider a two-step verification process for wire transfer payments. Contact the source through another means of communication (e.g. by phone) to confirm the request is legitimate. Do not rely on e-mail alone.

• Implement a dual-signature system with dual- authentication (the use of a security token), requiring at least two authorized signatures from two different personnel for wire transfers.

• Watch for poorly written communications with obvious grammatical errors or awkward language that is not commonly used in Canada. More sophisticated scams, however, will use familiar language and grammar used in your daily correspondence.

• Know the habits of your clients, including the reason, detail and amount of payments. Beware of any significant changes.

• Never open e-mails or click on attachments from an unknown address as they can contain malware used to compromise accounts.

• Start a new e-mail thread rather than replying directly to an e-mail request to transfer funds.

• Limit the personnel and financial information posted online to social media and company websites, including when a CEO or CFO is on vacation, and the names and positions of financial officers. Fraudsters will use this information to conduct research, time their scam, and develop future targets.

• Ensure all software, including anti-virus software, is up to date on all computers, servers and devices including mobile phones and tablets.

Other measures:

• Be wary of using free, web-based e-mail accounts for your business, which are more susceptible to being compromised.

• Be aware of an increase in phishing e-mails, as this may be an indicator of a future BEC attempt. Ensure all staff know to report these e-mails to the company’s Information Technology Security branch.

• Consider using whitelisting for trusted e-mail addresses and/or trusted domains. E-mail from unknown addresses can be blocked or flagged.

If you think you or someone you know has been a victim of fraud, please contact the Canadian Anti‐Fraud Centre at 1‐888‐495‐8501 or report online at http://www.antifraudcentre.ca

Ce contenu reste la propriété du créateur. Les droits d’auteur et les conditions d’utilisation sont soumis aux termes du créateur.

This content remains the property of the creator. The related rights and the conditions for use is subject to the terms of the creator.