Le rançongiciel est un type de logiciel malveillant qui a gagné en popularité au cours des dernières années. Cependant, sa popularité ne vient pas de son appréciation sociale, mais davantage de la menace importante qu’il représente, particulièrement pour les utilisateurs d’ordinateurs portables sous Windows. En effet, un rançongiciel est conçu pour crypter ou même bloquer l’accès aux données de l’ordinateur victime. Le logiciel malveillant peut ainsi prendre en otage tous les documents, les anciennes sauvegardes ainsi que les bases de données disponibles dans l’ordinateur, et ce, jusqu’à ce qu’une rançon soit payée par le propriétaire de l’ordinateur. Par la suite, les individus malveillants libèrent les informations prises en otage. Ce type d’attaque vise autant des particuliers, mais principalement des entreprises ou même des universités comme il a été vu par le passé.

Considérant la hausse des cas de rançongiciels et des dommages importants qu’ils causent, les chercheurs Lemmou, Lanet, et Souidi (2020) ont décidé de concentrer cette recherche sur les comportements, donc les modes opératoires, des rançongiciels qui ont fait le plus de victimes dans les dernières années. Ils se concentrent particulièrement sur les crypto-rançongiciels qui ont fait surface sur Windows au cours des années 2017, 2018 et 2019.

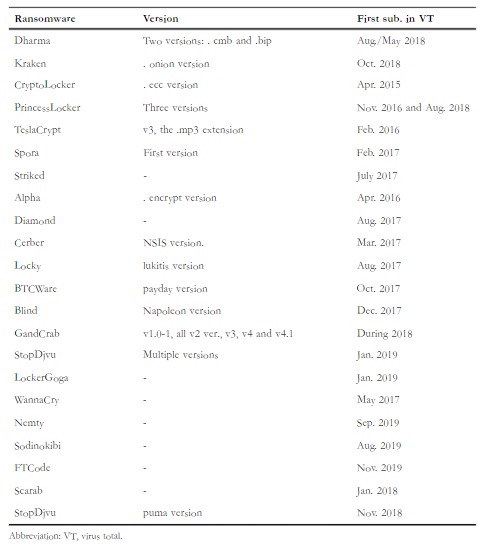

Pour ce faire, les chercheurs ont analysé les comportements et les modus operandi de ces logiciels. Leur liste, collectée manuellement, comprend plus de 20 familles de rançongiciels. En outre, certains comportements de plus de 200 rançongiciels, collectés en 2019, ont été extraits automatiquement pour les analyser. Ces analyses ont pour but de faire ressortir les comportements types de ces logiciels malveillants afin de pouvoir mieux les identifier et détecter.

Après avoir complété leurs analyses, les chercheurs ont réussi à classer les comportements typiques des rançongiciels en trois catégories:

1. Les comportements de pré-cryptage sont généralement effectuées par le rançongiciel avant le cryptage des données. Ces comportements comprennent des actions tels que l’autoreproduction, la gestion de la surinfection, l’installation de processus, les mécanismes persistants/d’évasion, les activités de réseau, etc.

2. Les comportements pendant le cryptage sont des comportements ayant lieu durant le cryptage des fichiers comme l’exploration du système de fichiers (afin de trouver les documents à crypter) et ceux du processus de cryptage (lecture, écriture, suppression, déplacement, renommage, changement d’extension, etc.).

3. Les comportements post-cryptage sont des comportements observables après l’infection de l’ordinateur. Ils font référence à l’affichage des notes de rançon (message dirigé aux propriétaires de l’ordinateur) ainsi qu’à la suppression des clichés instantanés de la machine victime.

Cet article a un apport empirique et pratique important. En effet, il permet de démystifier les comportements typiques observables chez des rançongiciels qui ont fait des centaines de milliers de victimes dans le monde au courant des dernières années. Ces informations enrichissent les connaissances sur ce type d’attaque et permettent la meilleure détection de ceux-ci.

Pour citer: Lemmou, Y., Lanet, J-L., Souidi, M. (2020). A behavioural in-dept analysis of ransomware infection, IET Information Security, 15, 38-58.https://doi.org/10.1049/ise2.12004