Le nombre d’attaques d’hameçonnage ne cesse d’augmenter. Bien que les citoyens soient de plus en plus sensibilisés, ce type d’arnaque reste encore très profitable pour les malfaiteurs. Une attaque par hameçonnage vise à amener les victimes à cliquer sur un lien les dirigeant vers un site malveillant ou imitant un site légitime. Une fois sur ce site cloné, les victimes doivent remplir leurs informations, comme leur identifiant, leur mot de passe, et parfois, leur date de naissance et des informations sensibles comme leur numéro de carte de crédit, ou pire encore, leur numéro d’assurance sociale. Le fameux lien peut être envoyé à des milliers de victimes par message courriel ou par textos. Par exemple, en raison de la pandémie mondiale causée par la COVID-19, plusieurs criminels ont utilisé la situation pour rejoindre encore plus de victimes par message texte les alarmant que le gouvernement avait besoin de leurs informations ou voulait leur envoyer de l’argent, et que pour ce faire, il fallait se connecter sur une fausse page gouvernementale.

De plus, les malfaiteurs ne s’attaquent pas uniquement à la population générale, des présidents de compagnie se sont fait prendre au piège, tout comme des techniciens informatiques faisant partie d’équipe de cybersécurité. Bien que les compagnies fournissent majoritairement des formations de sensibilisation en matière de cybersécurité, les cybercriminels réussissent trop souvent à outrepasser les défenses humaines de multiples façons. La cause principale de ce phénomène serait reliée à la surcharge des tâches et attentes envers les employés qui ne font que devenir de plus en plus complexe et exigeantes. En parallèle, les courriels d’hameçonnage sont de plus en plus réalistes et les modalités de connexion sur les pages frauduleuses aussi, ce qui rend la tâche encore plus difficile pour les victimes de différencier les vraies annonces des fausses.

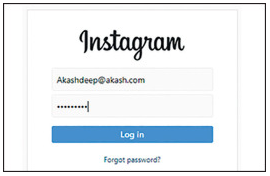

Par exemple, l’image suivante est une capture d’écran d’une fausse page Instagram, utiliser pour piéger les utilisateurs. Une fois que les victimes s’identifient sur cette page, les malfaiteurs ont accès à leurs informations.

Les auteurs de cet article scientifique se sont concentrés sur les raisons qui influencent la réussite des attaques par hameçonnage, et surtout, comment faire pour les prévenir. Ils ont examiné plus de 300 courriels d’hameçonnage reçus par Gmail ou Yahoo pour en extraire les quinze tactiques les plus fréquentes (tableau 1). De plus, ils ont fait la recension des meilleures pratiques en matière de cybersécurité, et surtout des meilleurs conseils à fournir aux employés des compagnies afin d’identifier les arnaques par courriel ou message texte.

| Caractéristiques | Description |

| Contenu intégré | Images, vidéos, contenus intégrés dans le courriel d’hameçonnage |

| Lien raccourci | Pour cacher le faux lien URL, les fraudeurs ont recours à un lien raccourci |

| Symbole @ | Les caractères alphanumériques après un @ sont ignorés |

| Préfixe ou suffixe incluant «- » | L’ajout de préfixe ou de suffixe séparés par un – indiquent un sous-domaine d’hameçonnage |

| Longueur de l’URL | Les longs URL permettent de cacher les liens malveillants |

| Adresse IP | Utilisation d’une adresse IP au lien d’un faux lien |

| Double ‘.’ | Les courriels d’hameçonnage contiennent plusieurs liens URL |

| Jeton HTTPS et ports | Utilisation de jetons HTTPS et ports anormaux (8081, 8090, etc.) indiquent un hameçonnage |

| Double // pour rediriger | Utilisation de lien URL avec // pour la redirection |

| Absence d’index ou de rang Google | Les sites web malveillants n’ont pas d’indexation ou de rang Google |

| Fenêtre pop-up | Les sites malveillants contiennent souvent des fenêtres pop-up demandant aux internautes d’entrer des informations |

| Survol de la souris désactivé | Le survol des liens est désactivé afin de donner le moins d’informations possibles |

| Clic droit désactivé | Le clic droit est souvent désactivé pour les sites web malveillants |

| Lien URL anormaux | Utilisation de liens URL anormaux au lieu des domaines hôtes originaux |

| Âge du domaine | Les sites malveillants sont souvent récents |

Les auteurs mentionnent qu’il est primordial que les employeurs s’assurent que leurs employés reçoivent ces informations afin qu’ils soient aptes à détecter les attaques d’hameçonnage dans le cadre de leur travail et pour leur bien-être personnel.

En résumé, les auteurs statuent qu’une des raisons principales de la réussite des attaques d’hameçonnage est justement le manque de formation des individus face à la problématique. Comme mentionné précédemment, c’est trop souvent grâce à une faille humaine que les cyberattaques réussissent. Il faut que les employés possèdent des ressources pratiques, afin de pouvoir identifier les attaques sur-le-champ.

Cette étude met en lumière l’importance que les organisations doivent attribuer à la formation et à la sensibilisation de leurs employés face à ses attaques. Il est indéniable que les attaques d’hameçonnage sont très profitables pour les malfaiteurs, et ce, même encore aujourd’hui, ce pour quoi les compagnies doivent s’armer de résilience et former adéquatement leurs employés.

Pour citer l’article: Bhardwaj, A., Sapra, V., Kumar, A., Kumar, N. & Arthi, S. (2020). Why is phishing still successful? Computers Fraud & Security, 9.