La cybersécurité quotidienne implique à la fois la sécurité technologique et humaine. La sécurité technologique se concentre sur le maintien de l’intégrité de la technologie, la garantie de l’utilisabilité de la sécurité technologique et le contrôle de l’accès. La sécurité humaine englobe les interactions entre les personnes grâce à la technologie. Ce rapport est une …

Everyday cybersecurity involves both technological and human security. Technological security focuses on maintaining the integrity of the technology, ensuring the usability of technological security, and controlling access. Human security encompasses interactions between people mediated through technology. This report is a review of academic and policy literature in the context of everyday cybersecurity in organizations. The …

De plus en plus d’entreprises élargissent la flexibilité de leur main-d’œuvre. Cependant, les différents types de poste au sein des organisations soulèvent des enjeux et un niveau d’engagement différents. Cela est particulièrement vrai pour les employés temporaires qui ont peu de raisons de s’engager envers leur organisation. Le respect des politiques en matière de sécurité …

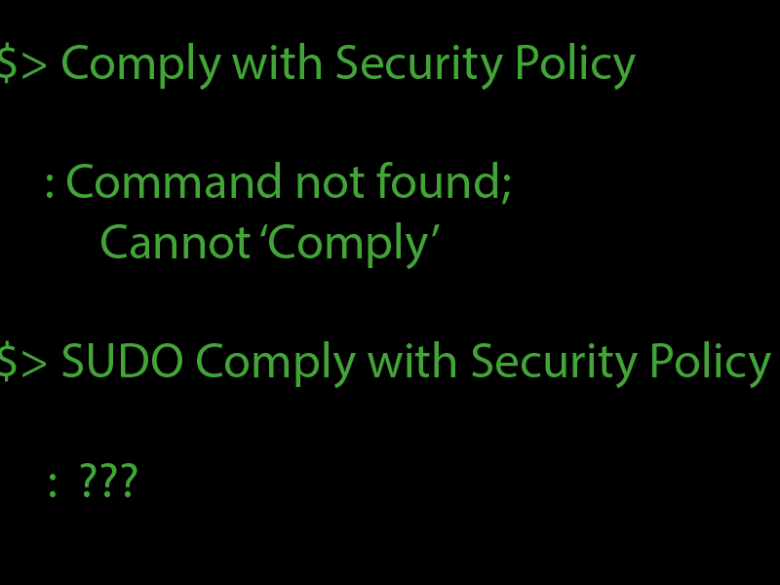

More and more companies have been increasing the flexibility of their labor force. However, labor forces with different employee positions within the organization bring different stakes and level of commitment. This is particularly true with temporary employees who have little reason to be committed towards their organization. Complying with the security policies requires time and …

When launching an attack against an organization, cybercriminals can face defensive systems that are part human and part machine. The human part corresponds to security analysts who scrutinize the server logs and identify anomalies that correlate to malicious intent. The machine part consists of data analysis run by unsupervised learning systems. Especially, clustering the data …

Lorsqu’ils lancent une attaque contre une organisation, les cybercriminels peuvent être confrontés à des systèmes défensifs relevant à la fois d’individus et de machines. La partie humaine correspond aux analystes de sécurité qui scrutent les journaux du serveur et identifient les anomalies liées à des intentions malveillantes. La partie machine consiste en une analyse de …

Photo by Matthew Smith on Unsplash (English version will follow) Avec l’utilisation croissante de l’Internet des objets et d’autres technologies telles que l’automation, la connectivité et le partage de l’information, la cybermenace s’est adaptée notamment pour les aéroports mondiaux. Des kiosques d’enregistrements automatiques aux systèmes automatiques de dépôts de bagages ou simplement de la Wi-Fi accessible au public, …

Photo by Janko Ferlič on Unsplash You just have to outrun the other guy. Unfortunately, there is no absolute for security. There are sufficient unknowns and changes in the world of cybersecurity such as to make a state of ‘completely safe’ impossible. The greatest security in the world is still vulnerable under certain conditions, however unlikely …

Information Security Policy Compliance: An Empirical Study of Rationality-Based Beliefs and Information Security Awareness Burcu Bulgurcu and researchers from the Saunders School of Business at the University of British Colombia looked into the problem of employees not complying with security policy. Security policy is (generally) put in place to protect the company from attacks directed …

Le secteur financier est un composant essentiel de l’infrastructure critique et économique d’un pays. C’est aussi un secteur souvent ciblé par les cyberattaques, et ce, avec succès. Les pays développés mettent beaucoup de ressources pour prévenir et contrecarrer ces attaques, mais cela est moins le cas pour les pays en voie de développement, car ces …